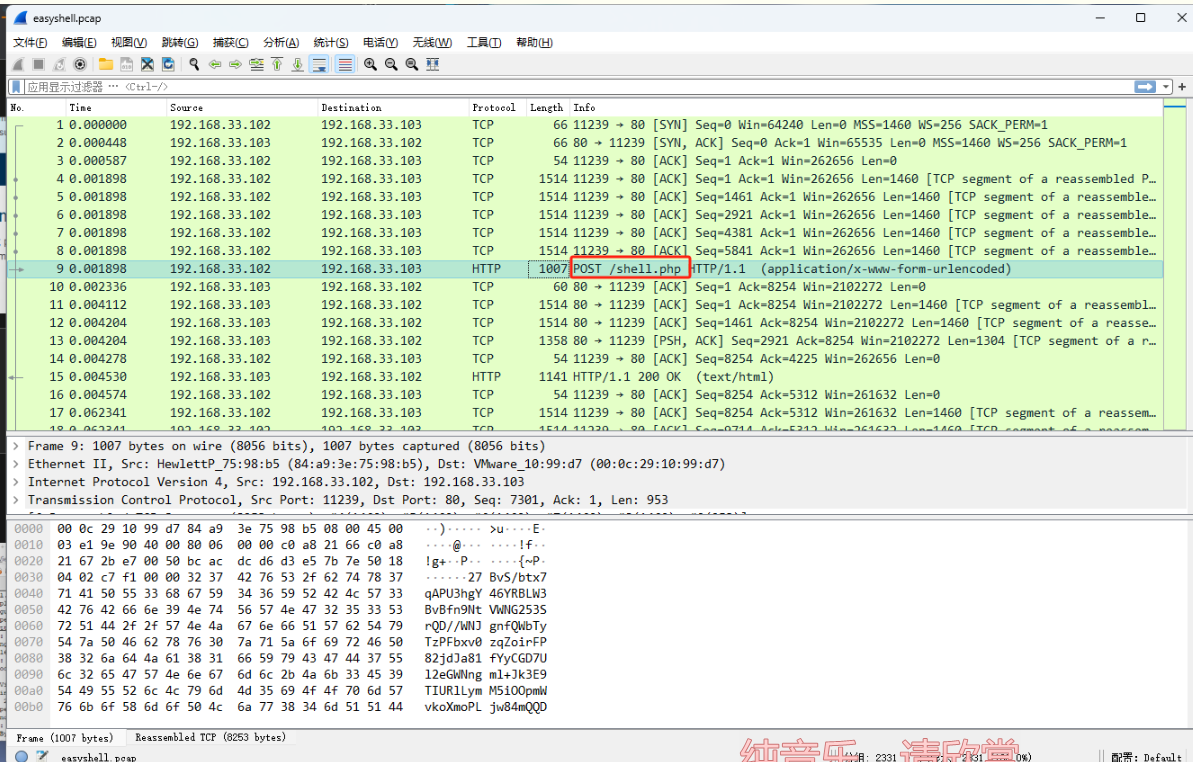

给一个pcap流量包,直接能看到在post请求shell.php,应该是在传马后命令执行

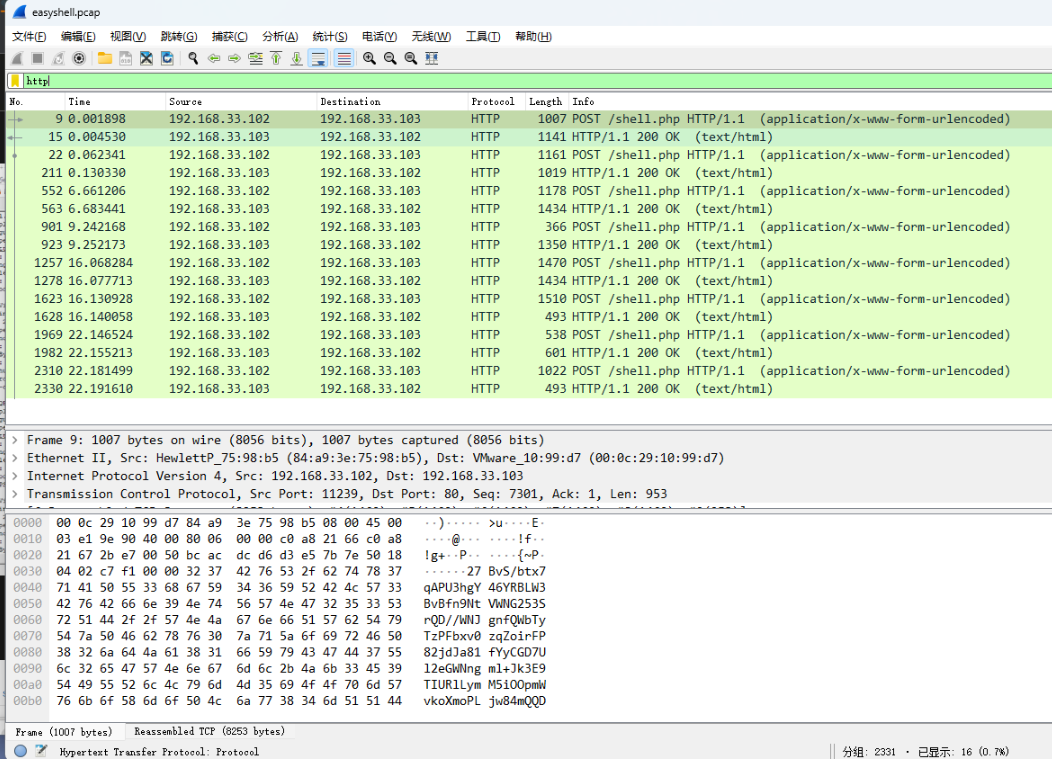

过滤下http流,确信上面猜想

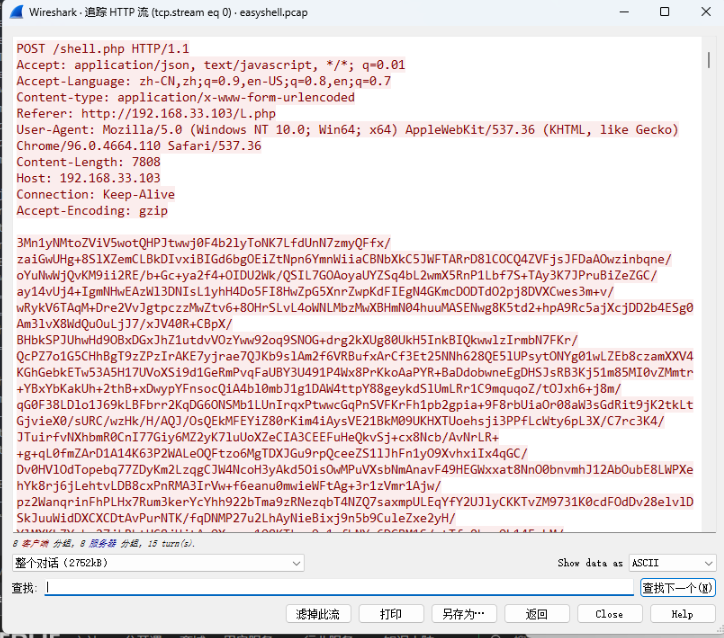

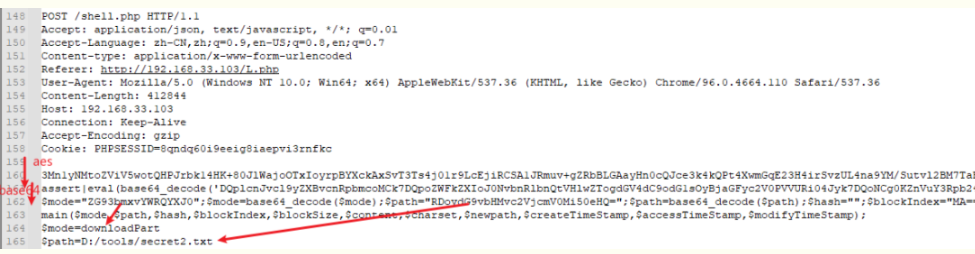

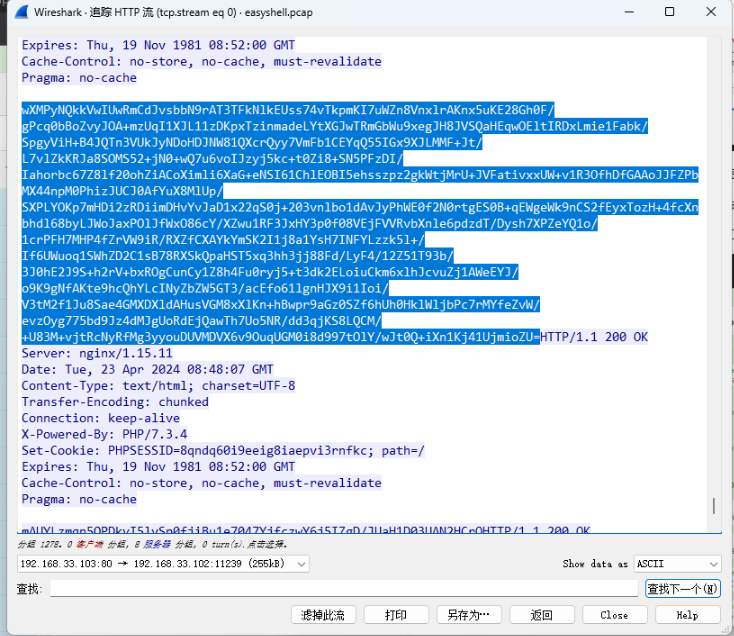

追踪http流,post的内容是加密过的,结合题目和冰蝎4.0的流量特征,猜测这个是冰蝎马

冰蝎流量特征:

- Accept: application/json, text/javascript, */*; q=0.01

- Content-type: Application/x-www-form-urlencoded

- Connection: Keep-Alive

- …

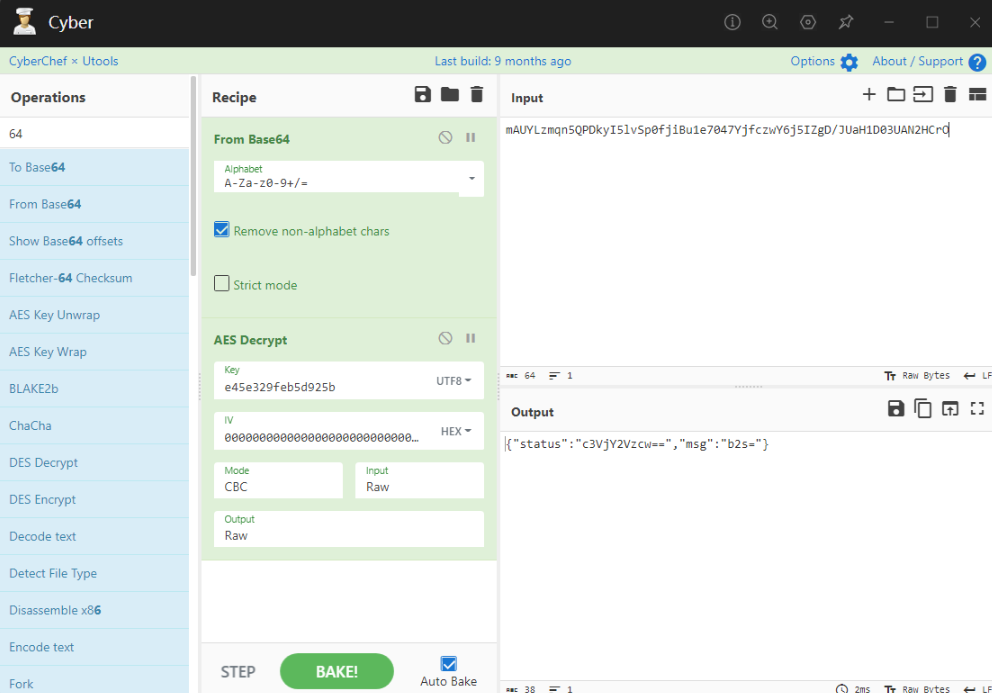

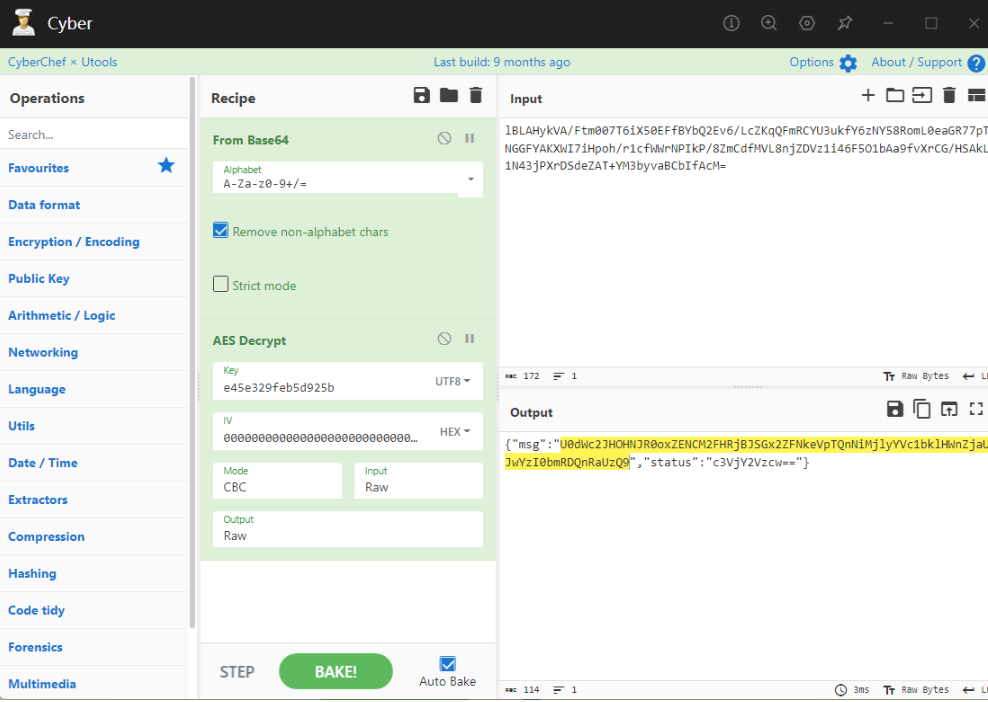

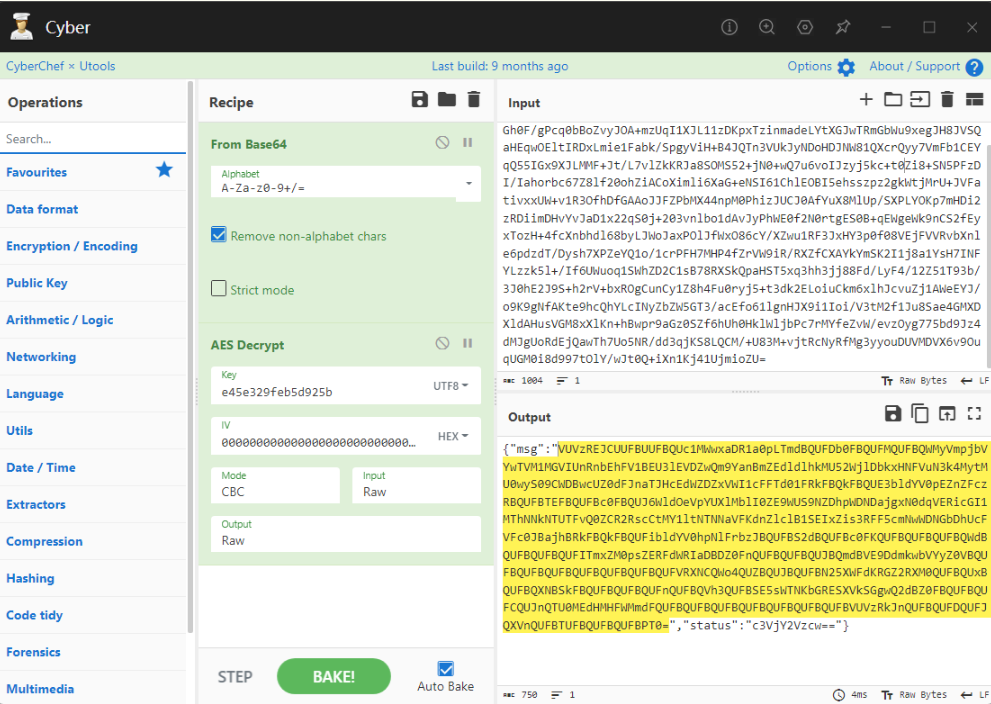

冰蝎4.0使用AES加密,默认密钥为

e45e329feb5d925b,即md5('rebeyond')的前16位冰蝎3.0,默认密码为:e45e329feb5d925b,可以看看:behinder_decrypt/decropt.php at master · melody27/behinder_decrypt · GitHub

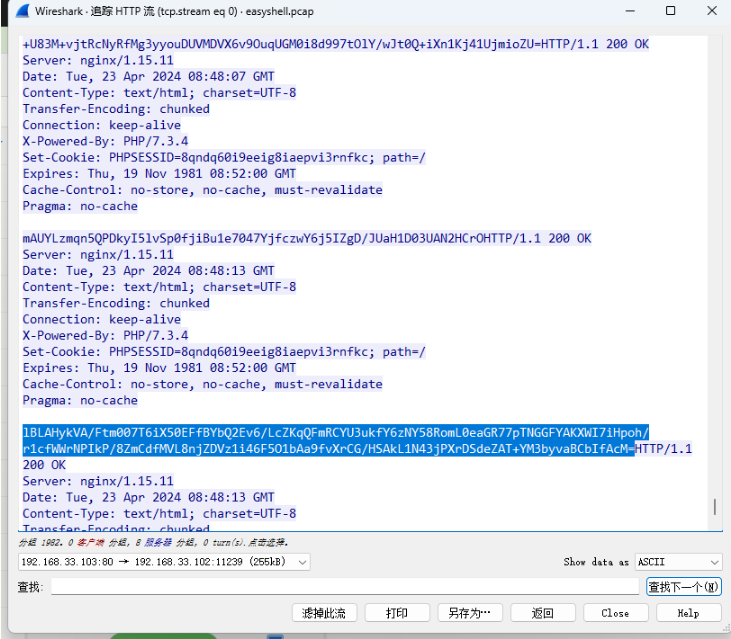

从最后一个响应包往回解码试试

这里需要注意Cyber的AES-CBC模式的iv不能空着,但又不需要偏移,所以填入0

- 找到一个有内容的

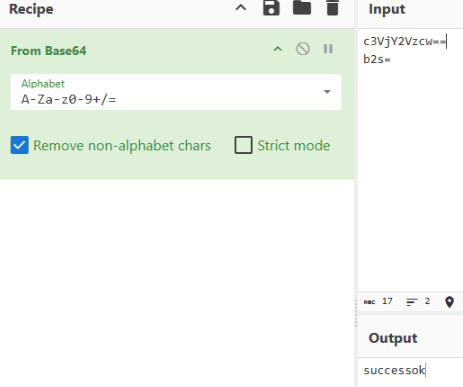

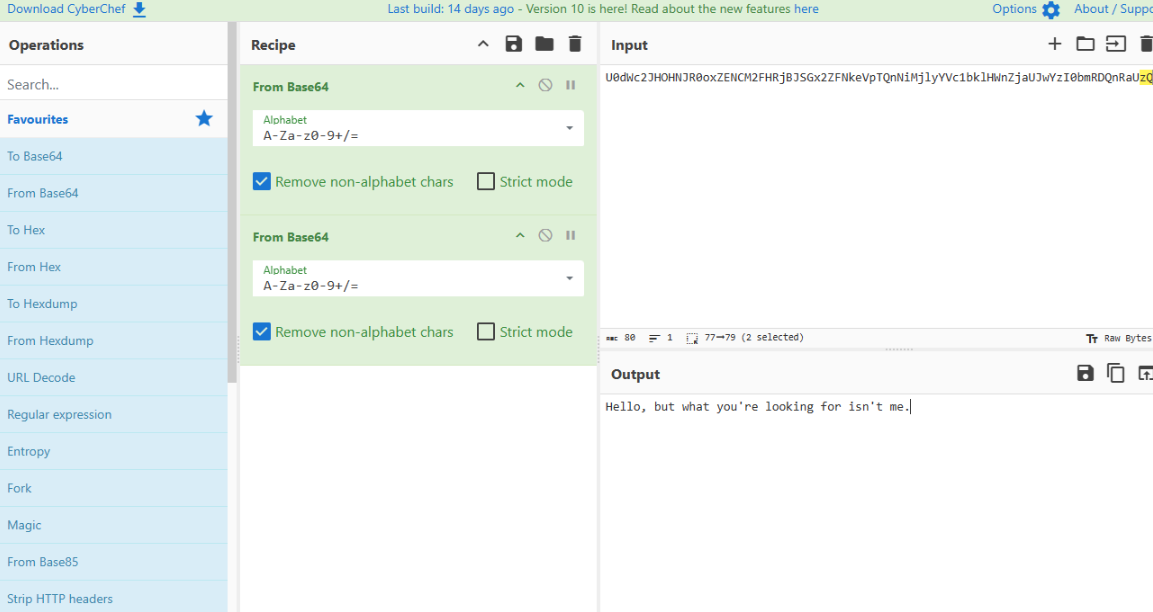

- 看看请求包是在请求什么,这里放下解码后的结果,可以看出是在读取secret2.txt文件

secret2.txt

Hello, but what you're looking for isn't me.

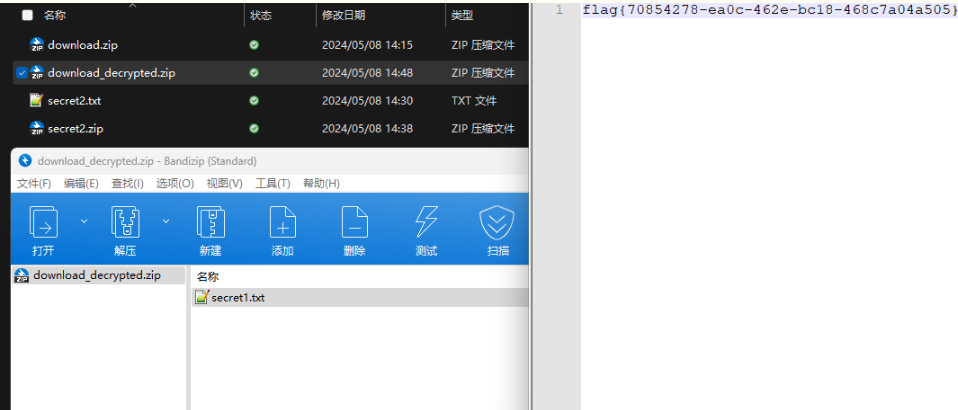

是个zip压缩包,直接保存出来

查看zip,有个secret1.txt和secret2.txt,需要密码

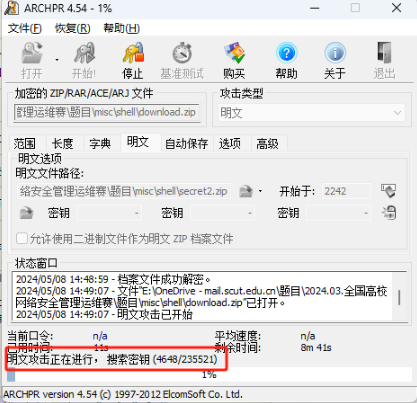

结合已知secret2.txt的内容,我们可以通过已知明文攻击

先写个secret2.txt,保存为zip,保证和原来的加密算法一样

开始明文攻击