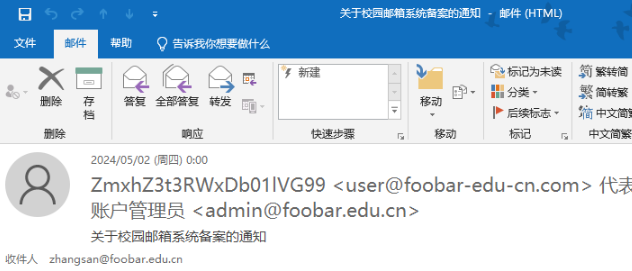

给了一个eml邮件文件,可以用邮箱软件查看,也可以直接查看(可能麻烦点)

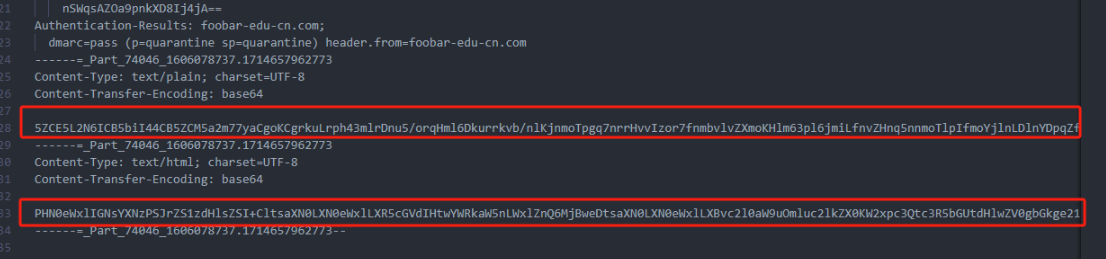

直接base64解码,得到flag{wElCoMeTo}

解码后查看,得到flag{phIsHhuntINg}

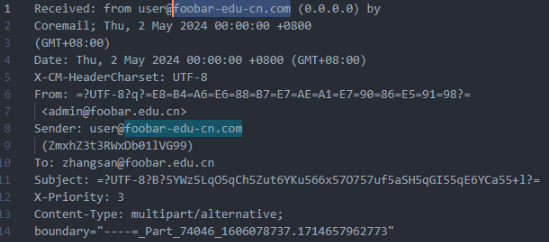

eml文件剩下的内容没有flag了,只能从发件人的域名下手了

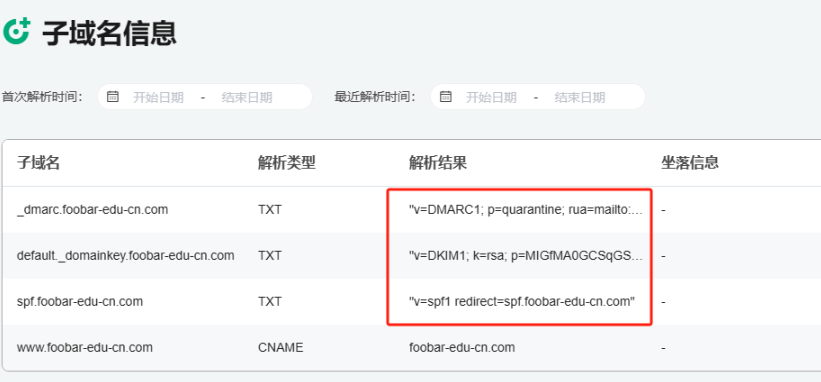

查下dns解析,这里用的是360威胁情报中心

这个情报中心会记录比赛过程的解析历史,所以现在直接看子域名信息就能得到flag)

flag_part1={N0wY0u

flag_part2=_Kn0wH0wt0_

flag_part3=ANAlys1sDNS}

flag{N0wY0u_Kn0wH0wt0_ANAlys1sDNS}

评论

manwu 1年前

题在哪